软件水平考试中级信息安全工程师上午基础知识(网络安全)模拟试卷6

中文选择题

1.网络攻击,是指对网络系统和信息的机密性、完整性、可用性、可靠性和不可否认性产生破坏的任何网络为。( )是指攻击者对目标网络和系统进行合法、非法的访问。(C)

A. 攻击者

B. 安全漏洞

C. 攻击访问

D. 攻击工具

解析:攻击访问是指攻击者对目标网络和系统进行合法、非法的访问。

2.计算机安全的主要目标不包括以下哪个选项( )(B)

A. 防止末经授权的用户获取资源

B. 防止已经授权的用户获取资源

C. 防止合法用户以未授权的方式访问

D. 使合法用户经过授权后可以访问资源

解析:已经授权的用户可以获取资源。

3.防火墙技术是一种( )安全模型。(A)

A. 被动式

B. 主动式

C. 混合式

D. 以上都不是

解析:当防火墙技术是一种被动式安全模型,只能被动等待攻击者的攻击。

4.( )技术在分析包头的基础上,增加了对应用层的分析,是一种基于应用层的流量检测和控制技术。(A)

A. DPI

B. KPI

C. SPI

D. ISP

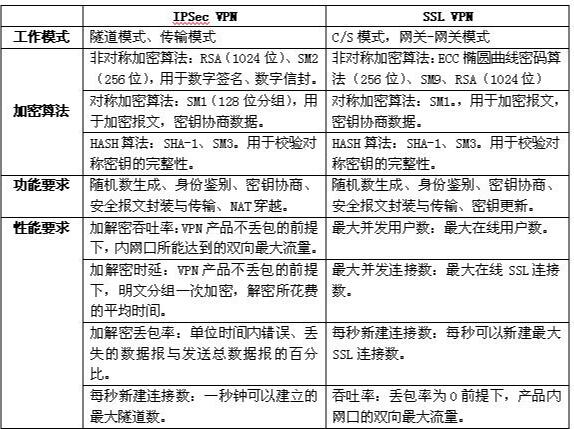

解析:DPI技术在分析包头的基础上,增加了对应用层的分析,是一种基于应用层的流量检测和控制技术。VPN产品类型、特点、要求参见表10-3-1。表10-3-1 VPN产品特点

5.以下关于日志策略的说法不正确的是( )。(D)

A. 日志策略是整个安全策略不可缺少的一部分,目的是维护足够的审计。

B. 日志文件对于维护系统安全很重要。它们为两个重要功能提供数据:审计和监测。

C. 日志是计算机证据的一个重要来源

D. UNIX、Linux重要日志记录工具是systemlog,该工具可以记录系统事件,也是通用的日志格式。

解析:syslog是Linux系统默认的日志守护进程。syslog可以记录系统事件,可以写到一个文件或设备,或给用户发送一个信息。它能记录本地事件或通过网络记录另一个主机上的事件。

(1)利用TCP/IP协议的三次握手连接机制,使源主机和目的主机的某个端口建立一次完整的连接。(2)首先向目标主机发送连接请求,当目标主机返回响应后,立即切断连接过程,并查看响应情况。

6.(1)(D)

A. ID头扫描

B. SYN扫描

C. 半连接扫描

D. 完全连接扫描

解析:

7.(2)(B)

A. ID头扫描

B. SYN扫描

C. 半连接扫描

D. 完全连接扫描

解析:完全连接扫描利用TCP/IP协议的三次握手连接机制,使源主机和目的主机的某个端口建立一次完整的连接。如果建立成功,则表明该端口开放。否则,表明该端口关闭。SYN扫描首先向目标主机发送连接请求,当目标主机返回响应后,立即切断连接过程,并查看响应情况。

8.每一项与安全有关的活动,都必须有两人或多人在场。要求相关人员忠诚可靠,能胜任此项工作,并签署工作情况记录以证明安全工作已得到保障。( )不需要多人负责处理。(D)

A. 访问控制使用证件的发放与回收

B. 信息处理系统使用的媒介发放与回收

C. 党的处理保密信息

D. 普通程序和数据的删除和销毁等

解析:每一项与安全有关的活动,都必须有两人或多人在场。要求相关人员忠诚可靠,能胜任此项工作,并签署工作情况记录以证明安全工作已得到保障。一般以下各项安全工作应由多人负责处理:访问控制使用证件的发放与回收;信息处理系统使用的媒介发放与回收;处理保密信息;硬件和软件的维护;系统软件的设计、实现和修改;重要程序和数据的删除和销毁等。

9.关于防火墙安全风险,以下四个选项中,不正确的是( )。(A)

A. 防火墙无法有效防范内部威胁。

B. 如果允许从内部网络直接拨号访问外部网,则防火墙就失效,攻击者通过用户拨号连接直接访问内部网络,绕过防火墙控制,造成潜在的攻击途径。

C. 防火墙不能完全防止感染病毒的软件或文件传输。

D. 防火墙不能完全防止后门攻击

解析:防火墙无法有效防范内部威胁。处于防火墙保护的内网用户一旦操作失误,网络攻击者就能利用内部用户发起主动网络连接,从而可以躲避防火墙的安全控制。

下面4组协议中,属于第二层隧道协议的是(1),第二层隧道协议中必须要求TCP/IP支持的是(2)

10.(1)(A)

A. PPTP和L2TP

B. PPTP和IPSec

C. L2TP和GRE

D. L2TP和IPSec

解析:

11.(2)(B)

A. lPSec

B. PPTP

C. L2TP

D. GRE

解析:属于第二层隧道协议的是PPTP和L2TP,第二层隧道协议中必须要求TCP/IP支持的是PPTP。

12.恶意代码防护产品的主要技术不包含( )。(C)

A. 恶意代码检测能力

B. 恶意代码检测准确性

C. 恶意代码检测复杂性

D. 恶意代码阻断能力

解析:恶意代码防护产品的主要技术指标有恶意代码检测能力、恶意代码检测准确性、恶意代码阻断能力。

13.常用的端口扫描工具有( )。(A)

A. Nmap

B. Pangolin

C. AppScan

D. SQLMap

解析:端口扫描工具,如Nmap(开源)。通用漏洞扫描工具,如X-Scan(开源)、绿盟极光(商用)、启明星辰天镜脆弱性扫描与管理系统(商用)、Nessus(开源)等。数据库扫描,如SQLMap(开源)、Pangolin(开源)等。Web漏洞扫描,如AppScan(商用)、Acunetix Web Vulnerability Scanner(商用)等。

14.67mod119的逆元是( )(C)

A. 52

B. 67

C. 16

D. 19

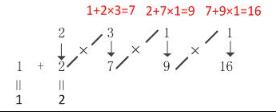

解析:用扩展的Euclid算法求67?mod?119的逆元。(1)对余数进行辗转相除。119=67×1+5267=52×1+1552=15×3+715=7×2+17=1×7+0(2)对商数逆向排列(不含余数为0的商数)商数为偶数,所以16即为67mod119的逆元。

密码分析者只拥有一个或多个用同一个密钥加密的密文,没有其他可利用的信息属于(1)﹔密码分析者仅知道当前密钥下的一些明文及所对应的密文属于(2)﹔密码分析者对于任何选定的密文,能够得到该密文“是否合法”的判断属于(3)。

15.(1)(A)

A. 唯密文攻击

B. 己知明文攻击

C. 选择明文攻击

本文档预览:3600字符,共7212字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载