软件水平考试中级信息安全工程师上午基础知识(网络安全)模拟试卷1

中文选择题

1.无线局域网鉴别和保密体系WAPI是我国无线局域网安全强制性标准,以下关于WAPI的描述,正确的是( )。(D)

A. WAPI从应用模式上分为单点式、分布式和集中式

B. WAPI与WIFl认证方式类似,均采用单向加密的认证技术

C. WAPI包括两部分:WAl和WPI,其中WAl采用对称密码算法实现加、解密操作

D. WAPI的密钥管理方式包括基于证书和基于预共享秘钥两种方式

解析:WAPI鉴别及密钥管理的方式有两种,即基于证书和基于预共享密钥PSK。若采用基于证书的方式,整个过程包括证书鉴别、单播密钥协商与组播密钥通告;若采用预共享密钥的方式,整个过程则为单播密钥协商与组播密钥通告。

2.以下关于跨站脚本的说法,不正确的是( )(D)

A. 跨站脚本攻击是常见的Cookie窃取方式

B. 跨站攻击是指入侵者在远程WEB页面的HTML代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行

C. 输入检查,是指对用户的输入进行检查,检查用户的输入是否符合一定规则

D. 可利用脚本插入实现攻击的漏洞都被称为XSS

解析:不是任何利用脚本插入实现攻击的漏洞都被称为XSS,因为还有另一种攻击方式:Injection(脚本注入)。跨站脚本攻击和脚本注入攻击的区别在于脚本注入攻击会把插入的脚本保存在被修改的远程Web页面里,如:sql injection,XPath injection。但跨站脚本是临时的,执行后就消失了。

3.人为的安全威胁包括主动攻击和被动攻击,以下属于主动攻击的是( )。(A)

A. 后门

B. 流量分析

C. 信息窃取

D. 数据窥探

解析:主动攻击涉及修改数据流或创建数据流,它包括假冒、重放、修改消息与拒绝服务。被动攻击只是窥探、窃取、分析重要信息,但不影响网络、服务器的正常工作。

(1)扫描是向目标端口发送FIN+URG+PUSH分组。按照RFC793的规定,目标系统应该给所有关闭着的端口发送回一个RST分组。(2)扫描是向目标端口发送一个FIN分组。按照RFC 793的规定,目标端口应该给所有关闭着的端口发回一个RST分组,而打开着的端口则往往忽略这些请求。此方法利用了TCP/IP实现上的一个漏洞来完成扫描,通常只在基于UNIX的TCP/IP协议栈上才有效。

4.(1)(D)

A. TCP connect

B. TCP SYN

C. TCP FIN

D. TCP Xmas树

解析:

5.(2)(C)

A. TCP connect

B. TCP SYN

C. TCP FIN

D. TCP Xmas树

解析:TCP Xmas树扫描。该方法向目标端口发送FIN、URG和PUSH分组。按照RFC793的规定,目标系统应该给所有关闭着的端口发送回一个RST分组。TCPFIN扫描是向目标端口发送一个FIN分组。按照RFC793的规定,目标端口应该给所有关闭着的端口发回一个RST分组,而打开着的端口则往往忽略这些请求。此方法利用了TCP/IP实现上的一个漏洞来完成扫描,通常只在基于UNIX的TCP/IP协议栈上才有效。

6.当攻击者连接到蜜罐的TCP/25端口时,就会收到一个由蜜罐发出的代表Sendmail版本号的标识。这种蜜罐的配置方式为( )。(A)

A. 诱骗服务

B. 弱化系统

C. 强化系统

D. 用户模式服务器

解析:诱骗服务是指在特定IP服务端口上进行侦听,并像其他应用程序那样对各种网络请求进行应答的应用程序。诱骗服务是蜜罐的基本配置,例如,可以将诱骗服务配置为Sendmail服务的模式后,当攻击者连接到蜜罐的TCP/25端口时,就会收到一个由蜜罐发出的代表Sendmail版本号的标识。

7.以下漏洞扫描工具中,( )提供基于Windows的安全基准分析。(C)

A. COPS

B. Tiger

C. MBSA

D. Nmap

解析:COPS:扫描UNIX系统漏洞及配置问题。Tiger:shell脚本程序,检查UNIX系统配置。MBSA:提供基于Windows的安全基准分析。Nmap:端口扫描工具。

8.IDEA是国际数据加密算法的简记,是一个分组加密处理算法,其明文和密文分组都是64比特,密钥长度为( )比特。(C)

A. 32

B. 64

C. 128

D. 256

解析:IDEA是国际数据加密算法的简记,是一个分组加密处理算法,其明文和密文分组都是64比特,密钥长度为128比特。该算法己在PGP中得到应用。

各类物理安全威胁中,“震网”病毒属于(1)﹔利用强磁场干扰无线网络信号属于(2)。

9.(1)(C)

A. 硬件木马

B. 硬件安全漏洞利用

C. 控制系统软件漏洞利用

D. 软件木马

解析:

10.(2)(D)

A. 硬件安全漏洞利用

B. 硬件木马

C. 软件安全漏洞利用

D. 基于环境攻击计算机实体

解析:利用控制系统的软件漏洞,修改物理实体的配置参数,使得物理实体处于非正常运行状态,从而导致物理实体受到破坏。“震网”病毒就是一个攻击物理实体的真实案例。基于环境攻击计算机实体:利用计算机系统所依赖的外部环境缺陷,恶意破坏或改变计算机系统的外部环境,如电磁波、磁场、温度、空气湿度等,导致计算机系统运行出现问题。

11.( )产品的技术特点是利用数字证书、数据同步、网络服务重定向等技术,提供集中、统一的认证服务,形成身份认证中心,具有单点登录、安全审计等安全服务功能。(A)

A. 身份认证网关

B. 电子认证服务

C. 生物认证

D. 网络准入控制

解析:身份认证网关产品的技术特点是利用数字证书、数据同步、网络服务重定向等技术,提供集中、统一的认证服务,形成身份认证中心,具有单点登录、安全审计等安全服务功能。

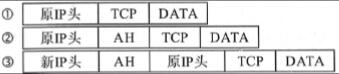

12.如图所示,①、②和③是三种数据包的封装方式,以下关于IPSec认证方式中,所使用的封装与其对应模式的匹配,( )是正确的。

(C)

(C)

A. 传输模式采用封装方式①

B. 隧道模式采用封装方式②

C. 隧道模式采用封装方式③

D. 传输模式采用封装方式③

解析:传输模式下的AH和ESP处理后的IP头部不变,而隧道模式下的AH和ESP处理后需要新封装一个新的IP头。

13.关于网络安全风险评估,以下四个选项,不正确的是( )。(A)

A. 网络安全风险评估准备的首要工作是资产鉴定。

B. 网络资产鉴定给出评估所考虑的具体对象,确认网络资产种类和清单,是整个评估工作的基础。

C. 网络资产价值估算是某一具体资产在网络系统中的重要程度确认。

D. 常见的网络资产主要分为网络设备、主机、服务器、应用、数据和文档资产等六个方面。

解析:网络安

本文档预览:3600字符,共7197字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载