2019年下半年软件水平考试(中级)嵌入式系统设计师上午(基础知识)真题试卷

中文选择题

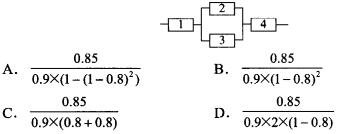

1.某系统的可靠性结构框图如下图所示。假设部件1、2、3的可靠度分别为0.90、0.80、0.80(部件2、3为冗余系统)。若要求该系统的可靠度不小于0.85,则进行系统设计时,部件4的可靠度至少应为(1)________。

(A)

(A)

A.

B.

C.

D.

解析:本题考查计算机系统可靠性知识。

并联系统中,设每个子系统的可靠性分别以R1,R2,…,RN表示,则整个系统的可靠性R可由下式求得:

R=1一(1一R1)(1一R2)…(1一RN) 假设一个系统由Ⅳ个子系统组成,当且仅当所有的子系统都能正常工作时系统才能正常工作,这种系统称为串联系统。

若串联系统中各个子系统的可靠性分别用R1,R2,…,RN来表示,则系统的可靠性R可由下式求得:

R=R1R2…RN 题图中部件2、3构成并联子系统,其可靠性为1一(1—0.8)×(1—0.8)。

设部件4的可靠度为R,由于部件1、部件2和3构成的并联子系统、部件4为串联结构,所以系统的可靠度为0.9×(1—(1—0.8)×(1一0.8))×R,要求:

0.9×(1—(1—0.8)×(1一0.8))×R≥0.85 即R≥10.85/(0.9×(1—(1一0.8)×(1一0.8)))。

2.在ISO/IEC软件质量模型中,易使用性是指与使用所需的努力和由一组规定或隐含的用户对这样使用所作的个别评价有关的一组属性,其子特性不包括(2)________ 。(C)

A. 易理解性

B. 易学性

C. 易分析性

D. 易操作性

解析:本题考查软件质量的基础知识。

ISO/IEC 9126软件质量模型由三个层次组成:第一层是质量特性,第二层是质量子特性,第三层是度量指标。其中易使用性是指与为使用所需的努力和由一组规定或隐含的用户对这样使用所作的个别评价有关的一组属性,其子特性包括易理解性、易学性和易操作性。

3.(3)________不是采用MVC(模型一视图一控制器)________体系结构进行软件系统开发的优点。(B)

A. 有利于代码重用

B. 提高系统的运行效率

C. 提高系统的开发效率

D. 提高系统的可维护性

解析:本题考查软件设计的相关知识。

MVC体系结构是使用模型-视图-控制器(Model View Controller)设计创建Web应用程序的模式。其中模型是应用程序中用于处理应用程序数据逻辑的部分,通常模型对象负责在数据库中存取数据;视图是应用程序中处理数据显示的部分,通常视图是依据模型数据创建的;控制器是应用程序中处理用户交互的部分,通常控制器负责从视图读取数据,控制用户输入,并向模型发送数据。采用MVC,有利于提高系统的开发效率、提高系统的可维护性和有利于代码重用,但不能提高系统的运行效率。

4.执行指令时,将每一条指令都分解为取指、分析和执行三步。己知取指时间t取指=5△t,分析时间t分析=2△t,执行时间t执行=3△t。若按照[执行]k、[分析]k+1、[取指]k+2重叠的流水线方式执行指令,从头到尾执行完500条指令需(4)________△t。(B)

A. 2500

B. 2505

C. 2510

D. 2515

解析:本题考查计算机系统基础知识。

每一条指令的取指、分析和执行三个步骤是按顺序地串行处理。在重叠的流水线方式下,第一条指令开始分析时,第二条指令的取指令操作可以进行,第一条指令执行结束时,第二条指令就开始分析,同时开始读取第三条指令,第三条指令开始分析时第二条指令执行结束,同时开始读取第四条指令,以此类推。因此,第一条指令执行结束后,每5个5△t就可以完成一条指令,因此执行完500条指令所需时间为5+2+3+5×499=2505△t。

5.某个模块中各处理元素都密切相关于同一功能且必须顺序执行,前一处理元素的输出就是下一处理元素的输入,则该模块的内聚类型为(5)________内聚。(C)

A. 过程

B. 时间

C. 顺序

D. 逻辑

解析:本题考查软件设计的基础知识。

模块独立是指每个模块完成换一个相对独立的特定子功能,并且与其他模块之间的联系简单。衡量模块独立程度的标准有两个:耦合性和内聚性。其中内聚是一个模块内部各个元素彼此结合的紧密程度的度量。有多种内聚类型。

过程内聚:指一个模块完成多个任务,这些任务必须按指定的过程执行。

时间内聚:把需要同时执行的动作组合在一起形成的模块。

顺序内聚:指一个模块中的各个处理元素都密切相关于同一个功能且必须顺序执行,前一个功能元素的输出就是下一功能元素的输入。

逻辑内聚:指模块内执行若干个逻辑上相似的功能,通过参数确定该模块完成哪一个功能。

6.下列算法中,不属于公开密钥加密算法的是(6)________。(D)

A. ECC

B. DSA

C. RSA

D. DES

解析:本题考查数据加密算法相关基础知识。ECC、DSA和RSA均属于公开密钥加密算法,DES是共享密钥加密算法。

7.Kerberos系统中可通过在报文中加入(7)________来防止重放攻击。(B)

A. 会话密钥

B. 时间戳

C. 用户ID

D. 私有密钥

解析:本题考查Kerberos安全协议相关基础知识。时间戳是防止重放攻击的主要技术。

8.李某受非任职单位委托,利用其实验材料、实验室和技术资料完成了一项软件开发。对该软件的权利归属,表达正确的是(10)________ 。(B)

A. 该软件属于委托单位

B. 若该单位与李某对软件归属有特别约定,则遵从约定:无约定的,原则上归属于李某

C. 取决于该软件是否属于该单位分派给李某的

D. 无论李某与该单位有无特别约定,该软件都属于李某

解析:本题考查知识产权知识。 委托开发的计算机软件著作权归属规定如下:

(1)属于软件开发者,即属于实际组织开发、直接进行开发,并对开发完成的软件承担责任的法人或者其他组织;或者依靠自己具有的条件独立完成软件开发,并对软件承担责任的自然人。

(2)合作开发的软件,其著作权的归属由合作开发者签订书面合同约定。无书面合同或者合同未作明确约定,合作开发的软件可以分割使用的,开发者对各自开发的部分可以单独享有著作权;合作开发的软件不能分割使用的,其著作权由各合作开发者共同享有。

(3)接受他人委托开发的软件,其著作权的归属由委托人与受托人签订书面合同约定;无书面合同或者合同未作明确约定的,其著作权由受托人享有。

(4)由国家机关下达任务开

本文档预览:3600字符,共36339字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载