软件水平考试(中级)信息安全工程师下午(应用技术)试题模拟试卷4

试题一

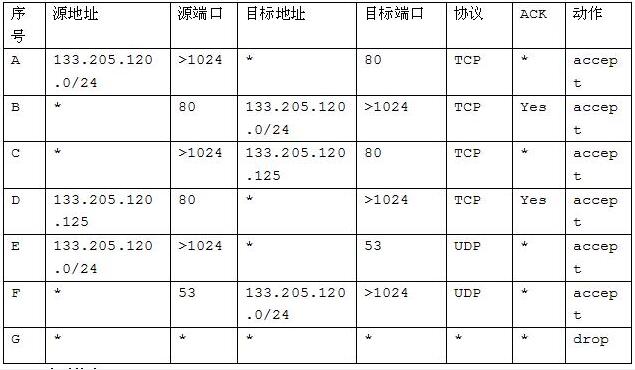

在网络安全中,防火墙主要用于逻辑隔离外部网络与受保护的内部网络。某企业的服务器区网络(133.205.120.0/255.255.255.0)通过防火墙与外部网络互连,其安全需求为:

①允许内部用户访问外部网络的网页服务器;

②允许外部用户访问内部网络的网页服务器(133.205.120.125)﹔

③除1和2外,禁止其他任何网络流量通过该防火墙。

注意:安全规则的动作方式一般为Reject或Drop。

1.填写表1

(1)133.205.120.0/24

(2)80

(3)*

(4)80

(5)*

(6)accept

(7)80

(8)>1024

(9)accept

(10)133.205.120.0/24

(11)uDp(12)accept(13)drop

解析:规则A和B允许内部用户访问外部网络的网页服务器。规则C和D允许外部用户访问内部网络的网页服务器。规则E和F允许内部用户访问域名服务器。规则G是缺省拒绝的规则。安全规则涉及的服务有网页服务器、域名服务,所以其端口有80、53。

2.最小特权管理原则是设置防火墙访问规则的重要原则之一,请简述最小特权原则的作用。

最小特权原则:指系统中每一个主体只能拥有完成任务所必要的权限集。最小特权管理的目的是系统不应赋予特权拥有者完成任务的额外权限,阻止特权乱用。

解析:特权(Privilege)是用户超越系统访问控制所拥有的权限。这种特权设置有利于系统维护和配置,但不利于系统的安全性。最小特权原则:指系统中每一个主体只能拥有完成任务所必要的权限集。最小特权管理的目的是系统不应赋予特权拥有者完成任务的额外权限,阻止特权乱用。为此,特权的分配原则是“按需使用”,这条原则保证系统不会将权限过多地分配给用户,从而可以限制特权造成的危害。

试题二

网络系统面临多种攻击可能。主要是针对信息安全的CIA特性进行。请回答下列问题。

3.DOS/DDOS是一种典型的网络攻击形式,主要破坏信息安全的(1)特性。网络流量清洗技术是解决DOS/DDOS的有效方式,请简述网络流量清洗的主要技术。

(1)可用性

清洗服务器的基本步骤:

流量检测

流量牵引与清洗

流量回注

解析:DOS/DDOS是一种典型的网络攻击形式,主要破坏信息系统的可用性。网络流量清洗系统的主要技术方法如下。1.流量检测利用分布式多核硬件技术,基于深度数据包检测技术(DPI)监测、分析网络流量数据,快速识别隐藏在背景流量中的攻击包,以实现精准的流量识别和清洗。恶意流量主要包括DoS/DDoS攻击、同步风暴(SYN Flood)、UDP风暴(UDP Flood)、ICMP风暴(ICMP Flood)、DNS查询请求风暴(DNS QueryFlood)、HTTP Get风暴(HTTP Get Flood)、CC攻击等网络攻击流量。2流量牵引与清洗当监测到网络攻击流量时,如大规模DDoS攻击,流量牵引技术将目标系统的流量动态转发到流量清洗中心来进行清洗。其中,流量牵引方法主要有BGP,DNS。流量清洗即拒绝对指向目标系统的恶意流量进行路由转发,从而使得恶意流量无法影响到目标系统。3.流量回注。流量回注是指将清洗后的干净流量回送给目标系统,用户正常的网络流量不受清洗影响。

4.经典的扫描软件常用于网络攻击之前的信息搜集,根据扫描软件的特点,选择合适的软件:可以检测网络上主机的开放端所对应的端口号、主机的操作系统类型以及提供的网络服务的是(1)。一种免费的、开放源代码的远程安全扫描器,可运行在Linux操作系统平台上,支持多线程和插件的是(2)。具有TCP connect端口扫描、Ping和域名解析等功能的工具,能较容易地对指定范围内的IP地址进行Ping和端口扫描的是(3)。

(1)~(3)备选答案:

A.NMAP

B.SuperScan

C.Nessus

(1)A(2)C(3)B

解析:NMAP NMap(Network Map)即网络地图,通过NMap可以检测网络上主机的开放端所对应的密文。口号、主机的操作系统类型以及提供的网络服务。Nessus Nessus早期是免费的、开放源代码的远程安全扫描器,可运行在Linux操作系定的密文所对应的明文。统平台上,支持多线程和插件。SuperScan是一款具有TCP connect端口扫描、Ping和域名解析等功能的工具,能较容易地对指定范围内的IP地址进行Ping和端口扫描。

5.入侵检测系统的直接目的不是阻止入侵事件的发生,而是通过检测技术来发现系统中企图或己经违背安全策略的行为。其中将攻击行为或入侵模式表示成一种规则,只要符合规则就认定它是一种入侵行为的是(4),通过假设入侵行为对应特定的击键序列模式,然后监测用户的击键模式,并将这一模式与入侵模式匹配,从而发现入侵行为的检测方法是( )。利用状态图表示攻击特征,不同状态刻画了系统某一时刻的特征的检测方法是(6)。误用入侵检测依赖于攻击模式库。如果攻击模式库太小,系统的有效性就会(7)。而如果攻击模式库过(8),系统的性能会(9)。

(4)~(6)备选答案

A.基于键盘监控的误用检测

B.基于状态迁移的误用检测

C.基于规则的误用检测

D.基于网络的入侵检测

E.分布式入侵检测

(7)~(9)备选答案

A.大

B.小

C.提升

D.降低

(4)C

(5)A

(6)B

(7)D

(8)A

(9)D

解析:1.基于状态迁移的误用检测方法状态迁移方法利用状态图表示攻击特征,不同状态刻画了系统某一时刻的特征。初始状态对应于入侵开始前的系统状态,危害状态对应于已成功入侵时刻的系统状态。初始状态与危害状态之间的迁移可能有一个或多个中间状态。攻击者的操作将导致状态发生迁移,使系统从初始状态迁移到危害状态。2.基于键盘监控的误用检测方法基于键盘监控的误用检测方法,是假设入侵行为对应特定的击键序列模式,然后监测用户的击键模式,并将这一模式与入侵模式匹配,从而发现入侵行为。这种方法的缺点是,在没有操作系统支持的情况下,缺少捕获用户击键的可靠方法。此外,也可能存在多种击键方式表示同一种攻击。3.基于规则的误用检测方法基于规则的误用检测方法是将攻击行为或入侵模式表示成一种规则,只要符合规则就认定它是一种入侵行为。这种方法的优点是,检测起来比较简单.误用入侵检测依赖于攻击模式库。因此,这种采用误用入侵检测技术的IDS产品的检测能力就取决于攻击模式库的大小以及攻击方法的覆盖面。如果攻击模式库太小,则IDS的有效性就大打折扣。而如果攻击模式库过大,则IDS的性能会受到影响。

6.若密文“FMXVEDKAP”是由仿射密码得到的,密码分析员经过分析

本文档预览:3600字符,共8551字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载