计算机三级网络技术机试(网络安全技术)模拟试卷4

选择题

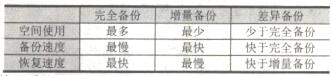

1.差异备份、增量备份、完全备份三种备份策略的恢复速度由慢到快依次为(C)

A. 增量备份、差异备份、完全备份

B. 差异备份、增量备份、完全备份

C. 完全备份、差异备份、增量备份

D. 完全备份、增量备份、差异备份

解析:主要的数据备份策略有3种:完全备份、增量备份、差异备份,其中完全备份的备份速度最慢,而恢复速度最快;增量备份的备份速度最快,而恢复速度最慢;差异备份的备份与恢复速度介于以上两者之间。

2.CiscoPIX525防火墙用于实现内部和外部地址固定映射的配置命令是(A)

A. static

B. nat

C. global

D. fixup

解析:如果从外网发起一个会话,会话的目的地址是内网的IP地址,static就把内部地址翻译成一个指定的全局地址,允许这个会话建立。

3.下列关于入侵检测系统探测器获取网络流量的方法中,错误的是(D)

A. 利用交换设备的镜像功能

B. 在网络链路中串接一台分路器

C. 在网络链路中串接一台集线器

D. 在网络链路中串接一台交换机

解析:交换机根据交换表来转发数据,并不会将所有流量转发到所有端口,如果利用交换机串接来连接探测器,则探测器无法获取网络中的所有流量,达不到保护全网的效果。利用其他3种方式,探测器均能获取到网络中的所有流量。

4.攻击者使用无效的IP地址,利用TCP连接的三次握手过程,使得受害主机处于开放会话的请求之中,直至连接超时。在此期间,受害主机将会连续接受这种会话请求,最终因耗尽资源而停止响应。这种攻击被称为(D)

A. DDoS攻击

B. 重放攻击

C. 暴力攻击

D. SYN Flooding攻击

解析:题目中描述的攻击手段为SYN Flooding攻击,故选项D正确,DDos攻击为分布式拒绝服务攻击,其特点是攻击者攻破了多个系统,并利用这些系统集中攻击其他目标。

5.下列关于安全评估的描述中,错误的是(D)

A. 在大型网络中评估分析系统通常采用控制台和代理结合的结构

B. 网络安全评估分析技术常被用来进行穿透实验和安全审计

C. X-Scanner可采用多线程方式对系统进行安全评估

D. ISS采用被动扫描方式对系统进行安全评估

解析:网络安全风险评估系统是一种集网络安全检测、风险评估、修复、统计分析和网络安全风险集中控制管理功能于一体的网络安全设备。网络安全评估包括漏洞检测、修复建议和整体建议等几个方面。在大型网络评估分析系统中通常采用控制台和代理结合的结构。网络安全评估技术常被用来进行穿透实验和安全审计。x—Scanner采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,对系统进行安全评估。ISS的System Scanner通过依附于主机上的扫描器代理侦测主机内部的漏洞,采用的是主动采用积极的、非破坏的扫描方式。被动扫描工作方式类似于IDS。

6.下列关于数据备份方法的描述中,错误的是(B)

A. 增量备份比完全备份使用的空间少

B. 差异备份比增量备份恢复的速度慢

C. 差异备份比完全备份的备份速度快

D. 恢复时完全备份使用的副本最少

解析:数据备份策略决定何时进行备份、备份收集何种数据,以及出现故障时进行恢复的方式。通常使用的备份方式有3种:完全备份、增量备份和差异备份。各种备份策略的比较如下表所示。

7.关于网络入侵检测系统的探测器部署,下列方法中对原有网络性能影响最大的是(A)

A. 串入到链路中

B. 连接到串入的集线器

C. 连接到交换设备的镜像端口

D. 通过分路器

解析:入侵检测系统(Intrusion Detection System,简称IDS)是一种被动的扫描方式,将探测器部署在链路中对网络性能影响最大。

8.根据可信计算机系统评估准则(TESEC),用户能定义访问控制要求的自主保护类型系统属于(C)

A. A类

B. B类

C. C类

D. D类

解析:根据’TESEC准则,计算机系统安全等级分为4类7个等级,即D、C1、C2、B1、B2、B3、A1,其中C类系统是用户能自定义访问控制要求的自主保护类型。

9.下列工具中不能用作安全评估的是(B)

A. ISS

B. WSUS

C. MBSA

D. X—Scanner

解析:网络安全评估就是对网络进行检查,发现可能的漏洞。ISS扫描器、X-Scanner、MBSA都是常用的漏洞扫描工具,可对网络实施安全评估。WSUS是微软推出的网络化的补丁分发方案,不能用于漏洞扫描。

10.Windows 2003对已备份文件在备份后不做标记的备份方法是(D)

A. 正常备份

B. 差异备份

C. 增量备份

D. 副本备份

解析:副本备分定义:复制所有选中的文件,但不将这些文件标记为已经备份(即不清除存储文档)。

11.下列关于IPS的描述中,错误的是(B)

A. NIPS应该串接在被保护的链路中

B. NIPS对攻击的漏报会导致合法的通信被阻断

C. HIPS可以监视内核的系统调用,阻挡攻击

D. AIPS一般部署于应用服务器的前端

解析:NIPS即基于网络的入侵防御系统,能够主动防御对网络的攻击。部署时应串接到网络中。HIPS即基于主机的入侵防御系统,可以监视内核的系统调用,阻挡攻击。AIPS即基于应用的入侵防御系统,一般部署在应用服务器的前端,保护应用服务器的安全。NIPS可能对攻击产生漏报和误报,发生漏报时可能会放行攻击数据包,从而引起安全问题,误报则可能导致合法的通信被阻断。

12.根据可信计算机系统评估准则(TESTEC),不能用于多用户环境下重要信息处理的系统属于(D)

A. A类系统

B. B类系统

C. C类系统

D. D类系统

解析:可信计算机系统评估准则将计算机系统安全等级分为4类7个级别,安全级别由低到高分别为:D、C1、C2、B1、B2、B3、A1,其中D级系统安全性较差,不能用于多用户环境下的重要信息处理。D级(最小保护):该级的计算机系统除了物理上的安全设施外没有任何安全措施,任何人只要启动系统就可以访问系统的资源和数据,如DOS,Windows的低版本和DBASE均为这一类(指不符合安全要求的系统,不能在多用户环境中处理敏感信息)。

C1级(自主保护类):具有自主访问控制机制、用户登录时需要进行身份鉴别;

C2级(自主保护类):具有审计和验证机制((对TCB)可信计算机基进行建立和维护操作,防止外部人员修改)。如多用户的UNIX和ORACLE等系统大多具有C类的安全设施;

B1级(强制安全保护类):引入强制访问控制机制,能够对主体和客体的安全标记进行管理;

B2级:具有形式化的安全模型,着重强调实际评价的手段,能够对隐通道进行限制;

B3级:具有硬件支持的安全域分离措施,从而保证安全域中软件和硬件的完整性,提供可信通道。对时间隐通道的限制;

A1级:要求对安全模型作形式化的证明,对隐通道作形式化的分析,有可靠的发

本文档预览:3600字符,共8215字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载