计算机三级网络技术机试(选择题)模拟试卷31

选择题

1.差异备份、增量备份、完全备份三种备份策略的恢复速度由慢到快依次为( )。(C)

A. 增量备份、差异备份、完全备份

B. 差异备份、增量备份、完全备份

C. 完全备份、差异备份、增量备份

D. 完全备份、增量备份、差异备份

解析:主要的数据备份策略有3种:完全备份、增量备份、差异备份,其中完全备份的备份速度最慢,而恢复速度最快;增量备份的备份速度最快,而恢复速度最慢;差异备份的备份与恢复速度介于以上两者之间。

2.下列关于增量备份特点的描述中,错误的是( )。(C)

A. 恢复速度最慢

B. 备份速度最快

C. 备份上一次完全备份之后的所有数据

D. 使用的空间最小

解析:增量备份只备份相对于上一次备份操作以来新建或者更新过的数据。

3.下列关于数据备份方法的描述中,错误的是( )。(B)

A. 增量备份比完全备份使用的空间少

B. 差异备份比增量备份恢复的速度慢

C. 差异备份比完全备份的备份速度快

D. 恢复时完全备份使用的副本最少

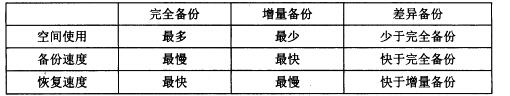

解析:数据备份策略决定何时进行备份、备份收集何种数据,以及出现故障时进行恢复的方式。通常使用的备份方式有3种:完全备份、增量备份和差异备份。各种备份策略的比较如下表所示。

4.下列关于数据备份方法的描述中,错误的是( )。(B)

A. 完全备份比差异备份使用的空间大

B. 差异备份比增量备份的恢复速度慢

C. 增量备份比完全备份的备份速度快

D. 恢复时差异备份只使用2个备份记录

解析:在进行系统恢复时,差异备份仅需恢复两份备份文件:完全备份和最近完成的差异备份,而对于增量备份,需要恢复最后一次完全备份,还要将多个增量备份中的改变应用到文件上,才能完成恢复工作。故差异备份的恢复速度要快于增量备份。

5.Windows 2003对备份文件在备份后不做标记的备份方法是( )。(D)

A. 正常备份

B. 差异备份

C. 增量备份

D. 副本备份

解析:副本备分定义:复制所有选中的文件,但不将这些文件标记为已经备份(即不清除存储文档)。

6.Ciso PIX 525防火墙能够进行口令恢复操作的模式是( )。(D)

A. 非特权模式

B. 配置模式

C. 特权模式

D. 监视模式

解析:在监视模式下,可以进行操作系统映像更新、口令恢复等操作。

7.Ciso FIX 525防火墙能够进行操作系统映像更新的访问模式是( )。(B)

A. 非特权模式

B. 监视模式

C. 特权模式

D. 配置模式

解析:在监视模式下,可以进行操作系统映像更新、口令恢复等操作。

8.下列安全设备中,不能部署在网络出口的是( )。(A)

A. 网络版防病毒系统

B. 防火墙

C. 入侵防护系统

D. UTM

解析:网络版反病毒系统是针对网络中所有可能的病毒入口进行防护的,由系统中心、服务器端、客户端和管理控制台等子系统组成。而防火墙、入侵防护系统以及UTM都是部署在网络出口保护网络的。

9.CiscoPIX525防火墙用来允许数据流从具有较低安全级接口流向较高安全级接口的配置命令是( )。(B)

A. fixup

B. conduit

C. global

D. nameif

解析:Cisco PIX 525防火墙基本配置命令包括nameif,interface,ip address,nat,global,route,static,conduit,fixup等。其中,conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口。

10.Cisco PIX 525防火墙能够进行操作系统映像更新、口令恢复等操作的模式是( )。(C)

A. 特权模式

B. 非特权模式

C. 监视模式

D. 配置模式

解析:在监视模式下,可以对防火墙进行一些底层的操作,比如更新系统映像、口令恢复等。在特权模式下,可以对防火墙进行查看与管理操作,此时具有最高管理权限;在非特权模式下,仅能查看一些基本信息,无法对防火墙进行配置与管理;在配置模式下,可进行所有的配置操作。

11.如果一台Cisco PIX 525防火墙有如下配置:

Pix525(config)#nameif ethernet0 P1 security100

Pix525(config)#nameif ethernet1 P2 security0

Pix525(config)#nameif ethernet2 P3 security50

那么常用的端口连接方案是( )。(D)

A. 端口P1作为外部接口,P2连接DMZ,P3作为内部接口

B. 端口P1作为内部接口,P2垒接DMZ,P3作为外部接口

C. 端口P1作为外部接口,P2作为内部接口,P3连接DMZ

D. 端口P1作为内部接口,P2作为外部接口,P3连接DMZ

解析:安全级别取值范围为1~99,数字越大安全级别越高。缺省情况下安全级别0被命名为外部接口,安全级别100被命名为内部接口。

12.采用RSA算法,网络中N个用户之间进行加密通信,需要的密钥个数是( )。(B)

A. N*(N-1)

B. N

C. 2N

D. N*N

解析:RSA算法原理是N个用户进行通信需要N对密钥,但每个用户只需记忆自己的秘密密钥,并去公共存储区中获取其他用户的公开密钥。

13.Cisco PIX255防火墙用于实现内部和外部地址固定映射的配置命令是( )。(B)

A. nat

B. static

C. global

D. fixup

解析:static把内部地址翻译成一个指定的全局地址,建立了内部地址和外部地址之间的静态映射。

14.应用入侵防护系统(AIPS)一般部署在( )。(C)

A. 受保护的应用服务器后端

B. 受保护的应用服务器中

C. 受保护的应用服务器前端

D. 网络的出口处

解析:应用入侵防护系统(AIPS)一般部署在应用服务器的前端,从而保证应用服务器的安全性。

15.在下面的攻击手段中,基于网络的入侵防护系统无法阻断的是( )。(A)

A. Cookie篡改攻击

B. Smurf攻击

C. SYN Flooding攻击

D. DDOS攻击

解析:基于网络的入侵防护系统无法阻断Cookie篡改攻击,需要用应用入侵防护系统来进行阻断

16.关于网络入侵检测系统的探测器部署,下列方法中对原有网络性能影响最大的是( )。(A)

A. 串入到链路中

B. 连接到串入的集线器

C. 连接到交换设备的镜像端口

D. 通过分路器

解析:

本文档预览:3600字符,共7754字符,源文件无水印,下载后包含无答案版和有答案版,查看完整word版点下载